Über das Tracking 1x1

Im Tracking 1×1 klären wir in leicht zugänglicher Sprache über Verfolgungstechniken im Internet auf. Wir erklären die Grundlagen der jeweiligen Methode und zeigen, wie Sie sich gegen Tracking wehren können. Der erste Beitrag handelt von Cookies.

Inhaltsverzeichnis:

Was sind Cookies im Internet?

Wie werden Cookies gesetzt und gelesen?

Gegenmaßnahmen

Tracking durch vergleichbare Technologien

Ausblick

Was sind Cookies im Internet?

Cookies sind kleine Textdateien, die beim Besuch einer Seite im Browser (bzw. auf dem PC) des Nutzers abgelegt werden. Sie sollen die Navigation im Internet erleichtern. Sie ermöglichen beispielsweise Funktionen wie das Anmelden oder Warenkörbe, indem einem Nutzer eine eindeutige Identifikationsnummer („ID“) zugewiesen wird. Hierdurch wird ein Besucher beim nächsten Seitenaufruf wiedererkannt.

Die Grundlagen

Cookies sind deswegen klein, weil sie in ihrer Größe auf 4 kByte begrenzt sind. Auch die maximale Anzahl an Cookies pro Domain ist begrenzt. Gespeichert werden sie in einer Datenbank, die der Browser pflegt. Folgende Informationen können Cookies enthalten:

| Name | Enthält den Namen des jeweiligen Cookies |

| Wert | Enthält die eigentlichen Informationen (z. B. eine ID) |

| Domain – optional | Zeigt, auf welcher Domäne ein Cookies gültig ist. Wird ein Cookie auf .domain.tld gesetzt, gilt er auch für Subdomains wie etwa auf www.domain.tld |

| Pfad – optional | Cookies können auf bestimmte Unterseiten (bspw. domain.tld/pfad1/) oder Funktionen begrenzt werden |

| Höchstalter (max-age) – optional | Die Lebensdauer eines Cookies kann zu einem bestimmten Zeitpunkt auslaufen, was als max-age in Sekunden angegeben wird |

| HttpOnly – optional | Legt fest, dass auf den Cookie nicht per JavaScript zugegriffen werden darf |

| Secure – optional | Legt fest, dass ein Cookie nur gesetzt wird, wenn die Verbindung über TLS gesichert ist |

Grundsätzlich können Cookies in zwei Kategorien unterteilt werden:

Ist kein Höchstalter angegeben, spricht man von transienten Cookies. Diese werden automatisch gelöscht, wenn Sie den Browser schließen. Dazu zählen insbesondere die Session-Cookies. Diese speichern als „Wert“ eine wichtige Information, nämlich eine sogenannte Session-ID. Mit der ID lassen sich verschiedene Anfragen Ihres Browsers einer Sitzung zuordnen. Dadurch kann

Ihr Rechner wiedererkannt werden, wenn Sie auf die Website zurückkehren. Die Session-Cookies werden gelöscht, wenn Sie sich ausloggen oder den Browser schließen.

Die andere Kategorie besteht aus persistenten Cookies. Diese werden automatisiert nach Ablauf des angegebenen Höchstalters gelöscht. Das Höchstalter eines solchen Cookies beträgt nicht selten ein Jahr. Auch persistente Cookies können eine ID beinhalten. Sie können die Cookies in den Einstellungen Ihres Browsers jederzeit löschen (mehr dazu unter Gegenmaßnahmen > Cookies regelmäßig löschen).

Third Party Cookies

Party und Kekse? Klingt eigentlich stimmig, aber was steckt dahinter?

Komponenten von Drittanbietern („3rd Parties“) auf der eigenen Website einzubinden ist weit verbreitet. Häufig eingebundene Komponenten sind etwa von Google, Facebook oder Twitter. Sichtbare Komponenten sind beispielsweise (Werbe-)Banner, Schriftarten, Videos von Youtube, ein Tweet oder eine Anfahrtskarte von Google Maps direkt eingebunden, sodass die ursprünglich besuchte Seite nicht verlassen werden muss. Unsichtbar sind meist Bibliotheken, Skripte oder Zählpixel, deren einziges Ziel die Verfolgung von Nutzern sein kann (Drittanbieter, die solche Komponenten anbieten, werden im Folgenden als „Tracker“ bezeichnet).

Bei jedem Laden einer solchen Komponente können Cookies gesetzt werden. Diese Cookies von Drittanbietern nennt man auch „Third Party Cookies“, kurz „3p“ Cookies. 3p Cookies sind nicht nur auf der besuchten Seite gültig, sondern auch auf der des Drittanbieters. Auch diese weisen den Besuchern eine ID zu. Da diese Komponenten sehr weit verbreitet sind (auf 97% der Top-100 Websites Cookies von Google gesetzt), können Dritte Surfende quasi beliebig verfolgen:

Haben Sie sich jemals gefragt, warum die Schuhe, nach denen Sie letzte Woche gesucht haben, plötzlich im Werbebanner auf einer anderen Seite auftauchen? Ein Werbedienst erkennt den Suchbegriff (z. B. ist „Schuh“ in der URL ablesbar) und verknüpft diesen mit Ihrer ID im Cookie. Später besuchen Sie eine andere Website, auf dem der Werbedienst ebenfalls läuft. Auch wenn diese Website eigentlich gar nichts mit Schuhen zu tun hat, ist es möglich, dass Werbeanzeigen auf der Seite nun Schuhe einblenden, schließlich weiß der Werbedienst, dass Sie letzte Woche nach Schuhen gesucht haben. Mit der ID in Cookies kann Ihr Surfverhalten über längere Zeiträume und Browser-Sitzungen hinweg beobachtet werden (diese Praxis nennt man Tracking).

In manchen Fällen wird der Trackingcode von Dritten auch einfach direkt in den Quellcode der besuchten Seite eingebunden. Cookies werden dann als First Party Cookies (kurz „1p“ Cookies), also von der besuchten Seite selber gesetzt, sie erschleichen sich sozusagen 1p-Status. Trotzdem beinhalten diese Cookies Inhalte von Drittanbietern und werden auch von diesen ausgelesen.

Übrigens…

Neben Apple, Mozilla und anderen Größen setzt sich auch Google für ein Verbot von Third Party Cookies ein, um Nutzer vor Tracking durch die Werbebranche zu schützen. Googles Trackingprogramm Google Analytics wurde 2017 so umgestellt, dass Webmaster es üblicherweise direkt auf der Website einbinden, wodurch Google Analytics First-Party Status erhält.

Wie werden Cookies gesetzt und gelesen?

HTTP(S) ist das Protokoll, das uns das Surfen im Internet ermöglicht. HTTP ist zustandslos, das heißt, dass mehrere Anfragen desselben Besuchers unabhängig voneinander abgearbeitet werden. Es ist sozusagen vergesslich. Eine Methode gegen diese Vergesslichkeit ist der Einsatz von Cookies, indem einem Besucher eine ID zugewiesen wird. Der Besucher wird dann anhand seiner ID wiedererkannt. Doch wie entstehen Cookies eigentlich und wie werden diese ausgelesen?

Beim Besuch einer Website werden Cookies meist durch entsprechende HTTP-Response-Header von der besuchten Seite an Sie gesendet. Genauer gesagt sendet der Webserver, der die Seite bereitstellt, einen Cookie an Ihren Browser. Alternativ können Cookies durch Skriptsprachen (etwa JavaScript oder PHP) im Browser des Besuchers erzeugt werden.

Die gesetzten Cookies werden daraufhin mit jedem Seitenaufruf vom Browser an den entsprechenden Webserver gesendet. Hierbei kommen ebenfalls HTTP-Header (hier: Request-Header) zum Einsatz. Zudem können die Cookies von Skripten ausgelesen werden, wenn HttpOnly nicht gesetzt ist.

Wie kann ich sehen, ob bzw. welche Cookies bei mir aktiv sind?

Interessiert Sie, ob bei Ihnen Cookies gesetzt worden sind? Das können Sie im Menü Ihres Browsers nachsehen. In Firefox finden Sie die Optionen unter Menü/Einstellungen/Datenschutz & Sicherheit/Daten verwalten…, in Chromium-basierten Browsern unter Menü/Einstellungen/Datenschutz und Sicherheit/Alle Cookies und Websitedaten.

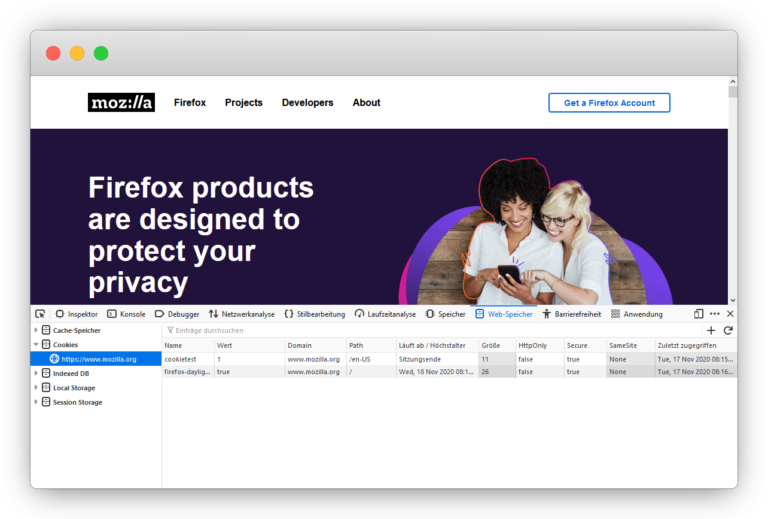

Alternativ können Sie auf der jeweiligen Seite herausfinden, ob und welche Cookies diese gesetzt haben. Besuchen Sie die zu prüfende Seite und drücken Sie F12. Das Entwicklermenü enthält die Reiter Web-Speicher (Firefox) bzw. Application (Chromium), wo auch Cookies gelistet werden. Bei Firefox werden mit dieser Methode auch die Inhalte der Cookies ersichtlich.

Gegenmaßnahmen

Da wir nun wissen, was Cookies sind und wie sie funktionieren, mag sich der ein oder andere kritische Leser fragen, ob sich deren Missbrauchspotential zur Nutzerverfolgung minimieren lässt. Die Verfolgung durch Cookies sieht auch der Gesetzgeber (bzw. die Rechtsprechung) als problematisch an, weswegen ohne aktive und informierte Einwilligung des Nutzers bei diesem keine Cookies gesetzt werden dürfen. Die Rechtslage in dieser Frage haben wir auf unserer Seite zu Cookie-Bannern beschrieben.

Da sich jedoch viele Seiten (noch) nicht an diese Vorgaben halten, werden häufig weiter fleißig Cookies gesetzt. Wir stellen eine handvoll Maßnahmen vor, mit denen sich das Tracking durch Cookies verhindern oder minimieren lässt.

1. Cookies deaktivieren

Der Browser kann so konfiguriert werden, dass Cookies gar nicht gesetzt werden. Dies verhindert effektiv, dass Nutzer mithilfe von Cookies verfolgt werden. Andere, vergleichbare Technologien wie der Web Storage funktionieren jedoch weiterhin. Die in Cookie-Bannern häufig als „technisch notwendig“ bezeichneten Cookies können dadurch auch nicht gesetzt werden. Oft stellt sich heraus, dass diese eigentlich gar nicht notwendig sind. Einfaches Browsen durchs Web funktioniert meist problemlos. Eingangs genannte Funktionen wie der Login oder Warenkorb funktionieren ohne Cookies allerdings in der Regel nicht. Sind diese Funktionalitäten gewünscht, müssen Cookies akzeptiert werden. Ebenso speichern die meisten Cookie-Banner Ihre Entscheidung, ob Sie Cookies akzeptieren oder nicht, als Cookie (auch wenn Sie diese ablehnen). Beim erneuten Seitenaufruf wird das Banner in so einem Fall wieder erscheinen.

Doch auch mit aktivierten Cookies kann man gegen Tracking durch Cookies vorgehen.

2. Cookies von Drittanbietern verbieten

Der Browser kann auch nur Cookies von Drittanbietern ablehnen, wodurch man einigen Trackern die Möglichkeit entzieht, Nutzern Profile zuzuweisen. Ein Großteil der Funktionalitäten sind weiterhin verfügbar, in anderen Fällen kann eine Ausnahme hinzugefügt werden. Da viele Browser diese Einstellung mittlerweile als Standard gesetzt haben oder bald zum Standard machen (wie auch Google Chrome), weichen einige Tracker auf andere Möglichkeiten aus: Nutzerdaten können z. B. weiterhin per Web Storage gespeichert werden.

3. Tracking-Cookies verbieten

Manche Browser (etwa Firefox) bieten die Option, nur die Cookies zu blockieren, die ausschließlich zur Nutzerverfolgung angelegt werden. Bei dieser Maßnahme ist nicht mit Einschränkungen in der Funktionalität zu rechnen, es sei denn, Cookies werden fälschlicherweise als Tracking-Cookies einkategorisiert. Dieser Fall ist allerdings sehr selten, da die Browserhersteller viel Arbeit in die Einkategorisierung der Cookies stecken.. Falls es doch mal passiert, können entsprechende Cookies per Ausnahmeregel zugelassen werden.

Da die ersten drei Maßnahmen mit Einschränkungen verbunden sein können, stellen wir im Folgenden weniger oder nicht einschränkende Alternativen dazu vor:

4. Cookies regelmäßig löschen

Nahtlose Nachverfolgung durch Cookies kann verhindert werden, indem diese regelmäßig gelöscht werden. Sie können manuell gelöscht werden, indem man dies im Browser veranlasst. In Firefox geht das unter Einstellungen > Bibliothek > Chronik > Neueste Chronik löschen. Hier muss der Eintrag Cookies gesetzt sein und das Löschen mit OK bestätigt werden. In Chrome und vielen Chromium-basierten Browsern geht das unter Einstellungen > Weitere Tools > Browserdaten löschen (Tastenkürzel: STRG+Umschalt+ENTF).

Weiterhin kann eine Option in den Einstellungen des Browsers gesetzt werden, dass beim Beenden des Browsers automatisch Cookies und Website-Daten gelöscht werden. In Firefox geht das unter Einstellungen > Datenschutz & Sicherheit > Cookies und Website-Daten > Cookies und Website-Daten beim Beenden von Firefox löschen.

5. Cookies verteilen

Eine weitere einfache Methode, dem Tracking durch Cookies zumindest teilweise zu entgehen, ist es, diese zu verteilen. Dies ist beispielsweise dadurch möglich, den privaten Modus des Browsers oder sog. Tab-Umgebungen zu nutzen. Beide Methoden machen aus einer Surf-Sitzung mehrere voneinander isolierte Sitzungen. Ebenso lässt sich ein weiterer Browser benutzen, um die Cookies zu verteilen.

6. Addons nutzen

Mittels Erweiterungen für den Browser („Addons“) können Komponenten von Drittanbietern blockiert werden. Eine Anfrage an den Webserver Dritter kommt damit nicht zustande und es wird infolgedessen kein Cookie gesetzt. Das ist gleich doppelt praktisch, da auch schon die Anfrage an sich dem Drittanbieter Informationen zukommen lässt.

Solche Inhaltsblocker können bestimmte Arten von Inhalten, wie etwa Cookies, Skripte, Bilder (auch Zählpixel), Schriftarten und vieles mehr blockieren. Bekannte Beispiele sind NoScript gegen Skripte und uMatrix gegen alle möglichen Inhalte (wird allerdings nicht weiter entwickelt). Komponenten nach Typ zu blockieren ist allerdings aufwendig, da dadurch vieles nicht mehr funktioniert und Ausnahmeregeln erstellt werden müssen.

Etwas einfacher zu handhaben und sowieso für jeden Nutzer empfehlenswert sind die klassischen Werbeblocker, wie zum Beispiel uBlock Origin. Diese arbeiten mit Filterlisten, die allerlei Inhalte und damit Anfragen zu Drittanbietern blockieren. Es gibt Listen, die explizit die Privatsphäre schützen, indem Komponenten zur Nutzerverfolgung gezielt blockiert werden. Eine solche ist z.B. EasyPrivacy, die bereits in uBlock Origin enthalten ist.

Des Weiteren gibt es Addons, die Cookies verwalten. Als Beispiel möchte ich Cookie AutoDelete nennen. Dieses Addon „räumt hinter dem Nutzer her“, indem Cookies von geschlossenen Tabs nach einer kurzen Zeit gelöscht werden. So werden noch während der Browsernutzung aktiv Spuren vernichtet.

7. Do-Not-Track aktivieren

Der Do-Not-Track („DNT“) Header ist eine Bekundung des Wunsches, dass der Nutzer nicht verfolgt werden möchte. Einen DNT-Header kann der eigene Browser der aufgerufenen Seite mitteilen, sofern dieser zuvor eingestellt werden ist. DNT ist leider nie zum fertig etablierten Standard geworden und wird vom W3C nicht weiter entwickelt. Ebenso gibt es keine Verpflichtung für Seitenbetreiber sich an den Wunsch zu halten.

Trotzdem wird ein aktivierter DNT-Header als wirksamer Widerspruch für die Bildung von Profilen aufgefasst, vgl. Art. 21 Abs. 5 DSGVO. Ihn zu aktivieren kann daher nicht schaden.

Tracking durch vergleichbare Technologien

Web Storage

Den Cookies sehr ähnlich (auch als „Supercookie“ oder „DOM-Storage“ bezeichnet) ist die Web Storage Schnittstelle. Mit dieser lassen sich Daten in einen Speicherbereich im Browser schreiben, ähnlich wie bei den Cookies. Parallel zu transienten und persistenen Cookies, unterteilt sich WebStorage in Session Storage und Local Storage. Session Storage speichert Daten nur bis der Browser geschlossen wird, Local Storage läuft niemals ab.

Die Daten im Session- und Local Storage sind auf 5 MB pro Domain limitiert, was gut dem tausendfachen von Cookies entspricht. Im Gegensatz zu Cookies, sendet der eigene Browser Daten im Web Storage nicht automatisch an den Webserver. Auch kann der Web Storage nicht von Subdomains ausgelesen werden. Die Daten im Web Storage können Skripte auslesen, die auf der selben Domain ausgeführt werden, von der die Daten gesetzt worden sind.

Ob und welche Daten sich im Session- oder Local Storage befinden lässt sich mit der oben beschriebenen Methode feststellen (Unterpunkte Local Storage bzw. Session Storage).

Einige der oben genannten Gegenmaßnahmen lassen sich auch auf Daten im Session- oder Local Storage anwenden, wie zum Beispiel die Daten regelmäßig zu löschen oder sie durch das Verhindern von Drittanbieteranfragen gar nicht erst entstehen zu lassen.

Browser Fingerprinting

Eine weitere Facette des Trackings ist das Erfassen des Fingerabdrucks des Browsers („Browser Fingerprinting“). Hierbei werden über diverse Schnittstellen und Skripte Parameter des Browsers erfasst, die meist pro Benutzer einzigartig sind. Einige dieser Parameter sind verwendeter Browser, Betriebssystem, Fenstergröße, installierte Schriftarten, ob Cookies akzeptiert werden oder nicht und viele, viele mehr.

Moderne Browser bringen teilweise Möglichkeiten mit, um sich gegen Browser Fingerprinting zu wehren. In Firefox’ Einstellungen lässt sich eine entsprechende Option setzen. Neben Addons, die Fingerprinting erschweren sollen, lassen sich in Firefox auch erweiterte Einstellungen unter about:config vornehmen, wie beispielsweise

privacy.resistFingerprinting=true

Viele Versuche das Fingerprinting zu erschweren, machen Ihren Browser allerdings noch einzigartiger, da es weniger Nutzer gibt, die diese Einstellung ebenfalls vornehmen. Eine bessere Herangehensweise wäre es daher „in der Masse unterzugehen“, also einen so generischen Fußabdruck zu haben, dass dieser auch jemand anderem gehören könnte. Diese Vorgehensweise entspricht auch der des Tor Browsers.

Das Thema Browser Fingerprinting ist komplex und daher einen eigenen Beitrag wert. Eine tolle Seite, auf der man seinen Fingerabdruck einsehen und die Einzigartigkeit des Browsers prüfen kann, ist https://panopticlick.eff.org/.

Ausblick

Die undurchsichtige Rechtsgrundlage und die Nutzung alternativer Trackingmethoden lässt den Wunsch nach einem Rechtsrahmen zu, der Klarheit schafft und Nutzer effektiv schützt. Die DSGVO setzte hier neue Maßstäbe, wobei deren Effektivität erst nach und nach durch die Rechtsprechung (in eher undurchsichtiger Weise) sichergestellt wurde und wird. Eine ergänzende Regelung wäre die schon länger geplante ePrivacy-Verordnung, die eigentlich parallel zur DSGVO in Kraft treten sollte.

Bis es soweit ist, bleibt einem nur die Möglichkeit sich bestmöglich gegen Tracking zu schützen. Das Tracking 1×1 wird stetig erweitert. Welches Thema möchtet Ihr als nächstes sehen? Für Kritik und Anregungen sind wir dankbar.